by 山賀 正人

欧州委員会が2022年9月15日に提案書を公開した「サイバーレジリエンス法(Cyber Resilience Act、以降CRA)」は、昨年2023年11月30日に欧州議会とEU理事会が政治的合意に達したことで、今年2024年には正式に承認されるものと見られています。

CRAは、EU域内の市場に投入されたデジタル要素を持つ全ての製品を対象に、製造業者が満たさなければならない必須のサイバーセキュリティ要件の法的枠組みを規定するものです。対象はソフトウェアやハードウェアだけでなく、付随するサービスも含まれます。また、その必須要件は「ANNEX I」にまとめられており、大きく次の2つに分類されています。

- デジタル要素を持つ製品の特性に関するセキュリティ要件(全13項目:1,2,3a-3k)

- 脆弱性ハンドリング要件(全8項目)

CRAの規定の採用を促進するには、製造業者が準拠できる統一された(harmonised)標準規格の形に、これらの要件を変換する必要があります。そこで、欧州共同研究センター(Joint Research Centre、以降JRC)と欧州ネットワーク情報セキュリティ機関(The European Union Agency for Cybersecurity、以降ENISA)は、その標準化の取り組みを支援することを目的に、CRAの各要件に最も関連性の高い既存のサイバーセキュリティ標準規格を特定するとともに、双方の適用範囲を比較分析して対応(マッピング)させ、両者間のギャップを明らかにしようと試みる研究を行いました。

その結果の報告書は「Cyber Resilience Act Requirements Standards Mapping(サイバーレジリエンス法要件基準マッピング)」として、2024年4月に公開されています。参考文献や付録などを含め、トータルで70ページ近いボリュームがあり、次の5節による構成となっています。

- 導入(Introduction)

- 手順(Methodology)

- 要件と標準のマッピングと分析(Requirements-Standards mapping and analysis)

- 特定された標準規格の概要と全体的考察(Summary of the identified standards and overall remarks)

- 結論(Conclusion)

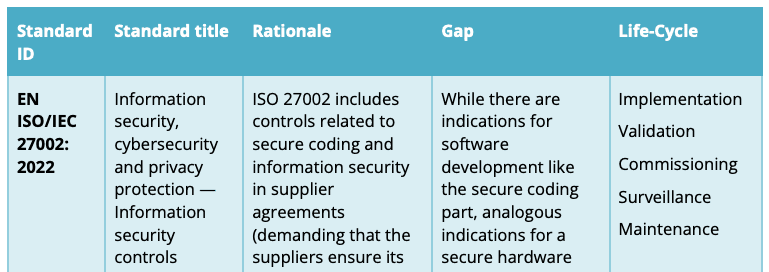

このうち、第3節では、CRAの提案書の「ANNEX I」にまとめられている要件ごとに、関連する既存の標準規格を挙げ、その「規格ID(Standard ID)」と「規格名(Standard title)」、関連するとした「根拠(Rationale)」、対処すべき「ギャップ」などを、下図のように表形式でまとめています。

例えば、CRAの要件として最初に挙げられている次の項目に関しては、その次に挙げる5つの標準規格が、関連性が高いとされています。

CRAの要件

Products with digital elements shall be designed, developed and produced in such a way that they ensure an appropriate level of cybersecurity based on the risks.

[参考訳] デジタル要素を含む製品は、リスクに応じた適切なレベルのサイバーセキュリティを確保するように設計、開発、製造されなければならない。

関連性が高い5つの標準規格

- EN ISO/IEC 27002:2022

- EN ISO/IEC 27005:2022

- EN IEC 62443-3-2:2020

- EN IEC 62443-4-1:2018

- ETSI EN 303 645 V2.1.1 (2020-06)

このうち、1つ目の「ISO/IEC 27002:2022」については、次のように記載されています(筆者による翻訳。以下同)。

規格ID : EN ISO/IEC 27002:2022

規格名 :情報セキュリティ、サイバーセキュリティ及びプライバシー保護 - 情報セキュリティ管理策

根拠 :ISO 27002は、セキュアコーディングと情報セキュリティに関する管理策をサプライヤーとの契約に盛り込んでいる(サプライヤーが自社の製品/コンポーネントが必要なレベルのセキュリ ティを備えていることを保証し、使用する外部ソフトウェアとコンポーネントに関するすべての情報を伝達することを要求する)

ギャップ :セキュアコーディングのようなソフトウェア開発に関する指示はあるが、セキュアなハードウェア設計に関する類似の指示はこの規格にはない。しかし、より一般的な「セキュリティに配慮したシステムアーキテクチャとエンジニアリングの原則(Secure system architecture and engineering principles)」(訳註:ISO/IEC 27001:2022 Annex A 8.27)であれば、原則的に、ハードウェアを取得して組み込んだが設計はしていないといったケースの全てを補うことができる

ライフサイクル :実装(Implementation)、検証(Validation)、試験運用(Commissioning)、監視(Surveillance)、保守(Maintenance)

2つ目の「ISO/IEC 27005:2022」については、次のように記載されています。

規格ID :EN ISO/IEC 27005:2022

規格名 :情報セキュリティ、サイバーセキュリティ及びプライバシー保護 - 情報セキュリティリスクの管理に関する手引

根拠 :製品セキュリティに特化したものではないが、この規格は情報セキュリティリスクをどのように管理すべきかを規定している。「リスクに応じた適切なサイバーセキュリティのレベル」がどこであるかを理解するためには適切なリスク分析が何よりも重要である

ギャップ :この規格は一般的なものであり、製品開発に特化したものではない

ライフサイクル :設計(Design)

残り3つについても同様に、規格ID、規格名、根拠といった項目が記載されています。また、それぞれの表の最後には、その要件に関する「全体的なカバー率と可能性のあるギャップ(Overall coverage and possible gap)」が記載されており、上記の例に挙げたCRAの要件に対しては、次のように記載されています。

この要件のさまざまな構成要素は主要なサイバーセキュリティ基準でカバーされている。これら3つ(訳註: ISO/IEC、IEC、ETSI)の選択された規格の中でギャップは以下のように要約される:

\- ハードウェア設計の部分はソフトウェアの相当する部分に比べるとカバー率が低い

\- システム設計に特化したリスク分析プロセスはIACS(訳註: Industrial Automation and Control System、産業用オートメーション及び制御システム)にのみ提示されているが、より一般的なISO 27005規格はシステムや製品の設計に特化していない

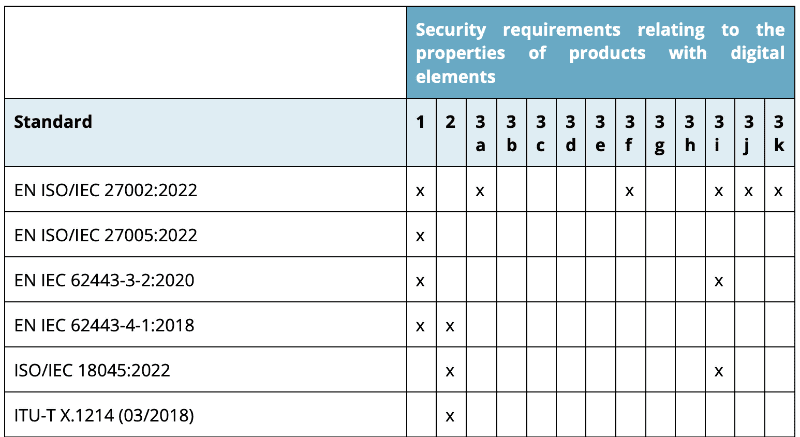

第4節では、第3節で関連しているとして挙げられた標準規格がどの要件に関連しているかが、逆引き的に表にまとめています。次に一部を紹介しますが、表中の「×」は、「関連している」の意味です。

第4節の後半および第5節では結論として、CRAの各要件に対して、ある程度カバーする標準規格が既に少なくとも1つは必ず存在することが明らかになったとしています。つまり、既存の標準規格に全くない、CRA独自の新しい要件はないということになります。その一方で、CRAの全ての要件を単独で満たせる標準規格は見つけられなかったようです。

CRAに対しては、実装の難しさやコスト面などから反発の声は根強くあり、本当にこのままの内容で正式承認されるかはまだわかりませんが、過去の欧州の実績を考えると、ほぼこの内容で承認・施行に向かうものと予想されます。日本においても、幅広い範囲の企業に影響する規制であり、早めの対応が望まれます。

今回公開された資料は既存の標準規格と比較したものなので、既にそのような規格への対応を済ませている、もしくは対応を検討・準備している企業にとっては大いに役立つはずです。うまく活用してください。