ビルの制御システムのセキュリティには注意が必要です(出典:写真AC)

極寒フィンランドで暖房停止

前回は情報系ネットワークが拡大し、そのネットワークが制御システムまでつながっている、そして2020年の東京オリンピック・パラリンピックは、サイバー攻撃の格好の標的となるリスクがあるといったお話をしました。今回は実際に今私どもが行っている建物(オフィスやビル)の制御システムに関するセキュリティに関して触れていきたいと思います。

一般家庭の電気やエアコンなどはスマートホームといったシステムでネットワークにつながれていますが、今回触れるものはもう少し大きい建物=ビルに関する制御システムとサイバーセキュリティについてです。

都市圏では老朽化したオフィスビルの建て替えが進んでおり、丸の内、大手町、豊洲といった東京23区の多くのエリアで再開発が行われています。また2020年の五輪開催に向け、オフィスビルだけでなく多くの巨大建造物が建築中です。

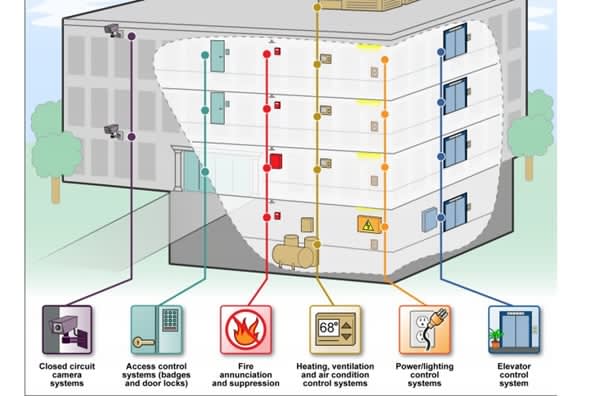

このような大きな建造物の象徴といわれるものが高層ビルになりますが、これは小さな都市のようなものです。水道・電気・ガスはもちろん、都市でいう移動手段である電車・バスなどはエレベーターが相当するでしょう。そして各フロアに空調設備などが入っています。もちろんこのような制御システムは現在ネットワークに接続されています。ここがサイバー攻撃されると大きな損害が生れます。2020年は多くの観光客が訪れますので、ハッカーなどから攻撃を受けないようビル・ホテル・各種テナントのオーナーは気を付けなければなりません。

写真を拡大 参照:FEDERAL FACILITY CYBERSECURITY, DHS and GSA Should Address Cyber Risk to Building and Access Control Systems (2014/12,、米国 GAO)

ビルのシステムをハッキングするとどうなるのか、3月に経済産業省が発表した「ビルシステムにおける サイバー・フィジカル・セキュリティ対策ガイドライン 第1版案(パブコメ版)」に攻撃事例が載っていますので、一例を紹介します。

例)ラッペーンランタでのDDos攻撃による暖房停止

2016年11月、フィンランド・ラッペーンランタのビルがDDos攻撃を受け、暖房が停止した。11月のフィンランドは既に外気温マイナス2度の環境であり、このような中で、数時間にわたって暖房が利用できない状況が継続した。

一般家庭の空調停止とは違い、大きな問題が引き起こります。最悪には人命にかかわることになりますし、そのビル内に大量のサーバーなどが存在した場合などはシステムの停止などの二次災害などに発展します。

電源、エレベーターなどもシステムがインテリジェント化されネットワークにつながっているため、映画などでハッキングされるシーンをよく見ます。これはもう映画の中の話ではなくなってきています。

配電盤の中身を知られると危険です(出典:写真AC)

制御システムは狙いやすい?

一般オフィスの情報系システムと比較して、このような制御システムはサイバーセキュリティが弱いのか? という疑問があると思います。残念ながら、答えはYesです。実際には弱いというよりサイバーセキュリティという概念がないというのが現実です。当初、高層ビルの建設時、今から50年以上前ではIPを使ったネットワークにつながるといったことは想定されていなかったので、サイバー攻撃など意識できないのは当然です。

制御システムというものは長期間稼働し続ける事を第一として設計されており、外部からの攻撃は考慮されていません。従って、ビルの配電盤などを開けられた場合、制御システムのプロトコル(制御信号のやりとり)を知っている者であれば、攻撃がそんなに困難ではないというのが現状です。またその監視システムなどは前回触れましたが、かなり古いOSを積んだものが存在し、セキュリティパッチを当てるといったことも行われていません。このような背景から、オフィスシステムよりも攻撃しやすいのは事実です。

####

ビル制御のリモート監視は必須

一方、ビルのメンテナンス要員は人手不足+高齢化が進んでいます(どこの業界も同じだと思いますが)。これを解消するにはITを使ったリモート監視を進めていかなければ、いずれ対応できなくなります。従ってこの業界もIoT化+サイバーセキュリティ対策を早急に構築していかなければいけない状況になっています。

今、制御システムは情報系システムと同じように、サイバー攻撃を前提としたシステムや管理者のコンプライアンスが求められている時代です。興味のある方は、先述の「ビルシステムにおける サイバー・フィジカル・セキュリティ対策ガイドライン 第1版案(パブコメ版)」をぜひチェックしてみてください。

制御システムにおける対策の難点

なぜ、一般企業の情報系システムと同じセキュリティ対策を講じないの?と思う方も多くいらっしゃると思います。

なかなかそれができない理由を、一部ですが以下に挙げてみました。

(1)PCのようなエンドポイントセキュリティソフトを導入できない

さまざまなセンサーや制御機器をイーサネットに接続するPLCゲートウェイ(例:空調の温度の上げ下げ、室温センサーなどをイーサネットに変換通信させるもの)は専用ハードウェアのため、市販されているアンチウイルスなどのソフトウェアがインストールできない。

(2)OSのパッチソフトなどあてるなどの更新ができない

ビルの中央監視などサーバ・PCなどはインターネットにつながっていないため、OSなどがインストール当時のままのケースが多い。

(3)情報ネットワークログインの為の認証システムを導入できない。

(1)と内容は似ている。PCがネットワークに接続する時のように、PLCゲートウェイからID、パスワード、生体認証などといった複雑な処理を行えない。

上記のような現状から、今後インターネット経由にてリモート制御を行うにはさらなるセキュリティリスク対策を施行しなければなりません。そこで今、ホワイトリストによるネットワーク対策が有効ではないかといわれています。

今回は背景を説明するだけで終わってしまいました。次回に具体的なホワイトリスト対策に関してお話しいたします!

(了)