チェイナリシスはブロックチェーンに関するデータや分析を行っているアメリカのスタートアップ企業。同社は40カ国以上の政府機関や金融機関等にブロックチェーンの分析データを提供しているという。昨年の仮想通貨にかかる犯罪動向をまとめたチェイナリシスの「2020 Crypto Crime Report」は北朝鮮との関わりが指摘されているハッカーグループのマネーロンダリングの実態についてもレポートしている。

ホットウォレットの秘密鍵が漏えいされて流出

2017年に設立されシンガポールを拠点としている仮想通貨取引所KuCoinで事件が起きたのは2020年9月26日のことだった。この日、KuCoinはセキュリティインシデントとして以下のアナウンスを行っている{3}。

「2020年9月26日03:05:37(UTC + 8)以降、いくつかの大規模な引き出しが検出されました。最新の内部セキュリティ監査レポートによると、ビットコイン、ERC-20、およびKuCoinのホットウォレット内の他のトークンの一部が取引所から転送されました。これには、保有する総資産の一部が含まれていました」

「ユーザーファンドがこの事件の影響を受けた場合、KuCoinと当社の保険ファンドが完全にカバーしますのでご安心ください」

「ユーザーの資産のセキュリティを確保するために、徹底的なセキュリティレビューを実施します。期間中、入出金サービスは停止いたします。安全な状態を確保した上で、徐々にサービスを復旧していきます」

ホットウォレットは顧客の引き出しに対応する資産管理口座だ。この事件でKuCoinから2憶7900万ドル相当の仮想通貨が流出、チェイナリシスによるとこれは2020年に窃取された仮想通貨の半分以上を占め、過去3番目に大きな仮想通貨の窃盗事件だという{1}。9月26日のKuCoinのアナウンスによれば、流出はホットウォレットの秘密鍵が漏えいしたことで起きたという{4}。その後、KuCoinは2億400万ドル相当については回収したと表明した{5}。

マネロンに利用されるDeFiプラットフォーム

仮想通貨取引所KuCoinが2020年9月26日に出したセキュリティインシデント

この事件についてチェイナリシスは北朝鮮との関連が指摘されるハッカーグループ、ラザルスによる犯行だと指摘している{1}。その理由としてKuCoinのハッカーが、ラザルスが過去に頻繁に使用していた特定のマネーロンダリング手法を用いていることをあげている{1}。一方で、KuCoinでのマネーロンダリングで注目される点として、犯人が仮想通貨のETHやERC-20トークンをロンダリングするためにDeFiプロトコルを利用したことをあげている{1}{2}。DeFiとはDecentrilized Financeの略で、一般的にはEthereumネットワークなどのスマートコントラクトが利用できるブロックチェーンの上に展開される分散型アプリケーション(dApps: decentralized apps)を指している。DeFiプラットフォームは、ユーザがある種類の仮想通貨を別の仮想通貨と交換できるようにし、顧客の本人確認情報であるKYC情報も求められないことからサイバー犯罪者が匿名で資金を移動することを容易にしている実態があるようだ{1}{2}。

チェイナリシスによると、ラザルスは窃取した仮想通貨の送金先としてDeFiプラットフォームを利用するケースが増えており、2020年は2019年の倍に増えたという{1}。チェイナリシスはラザルスがマネーロンダリングの手法を転換しているとの見方をしている{1}。

CISAがAppleJeusへのアラートを発出

先月、アメリカ政府の国土安全保障省サイバーセキュリティ・インフラストラクチャ―・セキュリティ庁(CISA)はAppleJeus(アップルジュース)に関するアラートを発出した{6}。AppleJeusとは、仮想通貨の窃取を目的とした攻撃で、仮想通貨関連企業が配布しているかのように装ったソフトウェアを配布し、このソフトウェアがコンピューターにダウンロードされるとプログラムの更新を装ってトロイの木馬「Fallchill」がダウンロードされ、このトロイの木馬を通じてコンピューターが掌握されて仮想通貨が窃取される{7}。

2018年にロシアのサイバーセキュリティ企業、カスペルスキーが検知しAppleJeusと名付けた{7}。カスペルスキーによると、発端は仮想通貨取引所の従業員が受け取った1通のメールだった{8}。メールはCelas Limited製の仮想通貨取引ソフトウェア「Celas Trade Pro」のインストールを勧める内容で、メールには、開発元の公式Webサイトへのリンクが記載されていて、このWebサイトは見たところ問題はなく、Comodo CAが発行した正規のSSL証明書もついていた{8}。このためメールを受け取った仮想通貨取引所の従業員はコンピューターにソフトウェアをインストール、Celas Trade Proはすぐに更新を開始したが、実際にダウンロードされたのは更新プログラムではなくバックドア型のトロイの木馬「Fallchill」だった{8}。カスペルスキーによると、この攻撃はラザルスによって行われており、ラザルスが初めてmacOSも標的にした攻撃だという。

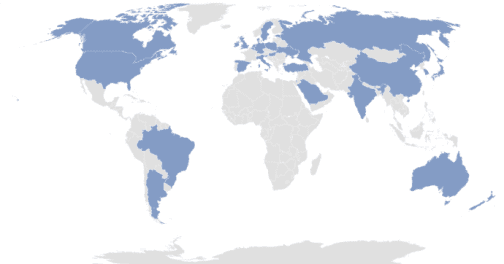

2020年以降、AppleJeusの標的となった国(濃い青色)=CISAアラート(AA21-048A)より

カスペルスキーによると、ラザルスによるAppleJeus攻撃は最近、振る舞いベースの検知を逃れるために、ダウンローダーがリモートサーバーからペイロードを取得する手法に変化がみられ、macOS利用者に対する攻撃では、ダウンローダーへの認証メカニズムの追加、開発フレームワークの変更が見られ、さらにファイルレスな感染手法が採用されている{7}。また、Windows利用者を標的とする攻撃ではFallchillを使用せずに特定のシステム上でのみ実行するマルウェアを使用していて、カスペルスキーは「ラザルスは以前よりもいっそう慎重になり、新たな手法を採用して検知逃れを図っている」としている{7}。

CISAのアラートによると、AppleJeusによる攻撃は過去1年間だけでも30か国以上にのぼり、北朝鮮が制裁逃れの手段として攻撃を行っている可能性があるという{6}。CISAは、北朝鮮は少なくとも2018年以降、暗号通貨取引プラットフォームを装ったAppleJeusマルウェアを使用しており、Webサイトを介して感染するだけでなく、フィッシング、ソーシャルネットワーキング、ソーシャルエンジニアリングの手法を駆使してマルウェアのダウンロードへと誘導していると警鐘を鳴らしている。その攻撃対象国は世界30カ国以上におよんでおり、その中には日本も含まれている{6}。

■出典

{1}

{2}

{3}

{4}

{5}

{6}

{7}

{8}

【PR】

[blogcard url="http://addelivery.biz/2020/06/28/%e7%be%8e%e5%ae%b9%e3%81%8b%e3%82%89%e6%b2%bb%e7%99%82%e3%83%bb%e4%ba%88%e9%98%b2%e3%81%82%e3%81%aa%e3%81%9f%e3%81%ae%e4%bd%93%e3%82%92%e8%98%87%e3%82%89%e3%81%9b%e3%82%8b%e5%86%8d%e7%94%9f/"]